دانلود با لینک مستقیم و پر سرعت .

فرمت فایل : WORD (قابل ویرایش)

تعداد صفحات:145

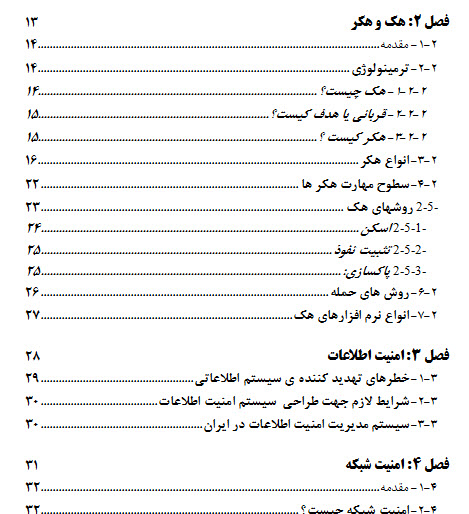

فهرست مطالب:

عنوان صفحه

بخش اول (امنیت شبکه)

مقدمه 1

بررسی نقاط ضعف امنیتی شبکه های وب 1

عدم نصب صحیح سسیتم عاملهای اصلی شبکه 2

وجود کاستیهای فراوان در ساختار سیستم عاملها 3

اجازه استفاده از سرویسهای گوناگون در سرور 3

وجود مشکلات امنیتی در پروتکلها 3

عدم رعایت تدابیر امنیتی در نرمافزارهای نصب شده بر روی سرور 3

عدم استفاده از گزارش فعالیتهای سیستم و یا کنترل عملکرد کاربران 4

اعتماد به عملکرد مشتری 4

عدم وجود روشهای مناسب شناسایی کاربر 4

عدم استفاده از تدابیر امنیتی مناسب و نرمافزارهای Firewall و Proxy 5

عدم شناخت کافی از صحت اطلاعات دریافتی (عدم کنترل اطلاعات) 6

عدم محافظت از اطلاعات حساس 6

معرفی دو نرم افزار مفید 7

عنوان صفحه

PC Cillin 8

Norton PFW 8

ضد ویروس های کامپیوتر 9

قابلیت های نرم افزار های ضد ویروس 10

بررسی انواع تهدیدها 11

کپیبرداری غیرمجاز و یا سرقت اطلاعات 11

ایجاد تغییر و دستکاری در اطلاعات 11

منتشر کردن اطلاعات 12

تغییر در ساختار ظاهری پایگاه 12

تخریب پایگاههای اطلاعاتی 12

ارسال و انتشار ویروس 13

ایجاد دسترسی، تعریف کاربران جدی وتخریب نامحسوس 13

تهدیدهای مربوط به سایتهای فعال در امور مالی و اقتصادی 14

کلیاتی درباره امنیت شبکه 15

فازرها( Fuzzer) چه هستند؟ 20

عنوان صفحه

رویکردی عملی به امنیت شبکه لایه بندی شده 21

افزودن به ضریب عملکرد هکرها 22

مدل امنیت لایه بندی شده 23

حفرههای امنیتی 24

مدیریت رخداد 25

مدیریت امنیت 26

مرکز عملیات امنیت کجاست 27

انواع سرویس های مدیریت شده در SOC 28

محافظت از شبکه در مقابل خرابکاران داخلی 34

خرابکاران چه میکنند؟ 35

چرا کاربران مخرب خطرناکند؟ 36

محافظت در مقابل خرابکاران 38

راهکارهایی برای حفاظت از اطلاعات 39

انواع دیوارههای آتش 44

نصب دیوارهآتش 44

عنوان صفحه

سرور VPN بر روی دیوارهآتش 45

سرور VPN به موازات دیوارهآتش 46

سرور VPN در پشت دیوارهآتش 47

تنظیم VPN با دیوارهآتش اختصاصی 49

مدیریت امنیت شبکه 50

تهدیدهای امنیتی 51

مراحل پیاده سازی امنیت 51

1- برآورد نیازهای امنیتی شبکه 52

2- اتخاد سیاستهای امنیتی لازم 52

3- ارائه طرح امنیتی شبکه 52

4- پیاده سازی و تست 52

5- مدیریت امنیت 53

اجرای سیستم امنیتی 53

تشکیلات اجرائی امنیت 54

عنوان صفحه

نوشتن یک سناریوی امنیتی 57

اصول مهم مباحث امنیتی 62

امنیت شبکه های کامپیوتری 63

هکر (Hacker) 65

ویروس (Viruse) 65

کرم های شبکه (Worms) 66

آنتی ویروس چیست؟ 67

استفاده از آنتی ویروس 67

ویروسها باهوش هستند 68

ویروسها چگونه وارد کامپیوتر شما می شوند 68

DURCH تست 69

با کاربرد فایروال آشنا شویم 70

بخش دوم ( مقاله ها)

امنیت شبکه چالشها و راهکارها 75

عنوان صفحه

مقدمه 75

امنیت شبک ههای اطلاعاتی و ارتباطی 77

اهمیت امنیت شبکه 77

سابقه امنیت شبکه 78

جرائم رایانه ای و اینترنتی 79

پیدایش جرایم رایانهای 81

قضیه رویس 81

تعریف جرم رایانهای 82

طبقه بندی جرایم رایانهای 83

طبقه بندی OECDB 83

طبقه بندی شورای اروپا 84

طبقه بندی اینترپول 85

دستیابی غیرمجاز 86

تغییر دادههای رایانه ای 86

کلاه برداری رایانه ای 86

سایر جرائم رایانهای 87

عنوان صفحه

سابوتاژ رایانهای 87

تکثیر غیرمجاز 87

طبقه بندی در کنوانسیون جرایم سایبرنتیک 87

شش نشانه از خرابکاران شبکهای 88

راهکارهای امنیتی شبکه 89

کنترل دولتی 89

کنترل سازمانی 89

کنترل فردی 90

تقویت اینترانتها 90

فایروالها 91

کار گسترده فرهنگی برای آگاهی کاربران 91

وجود یک نظام قانونمند اینترنتی 91

الگوی آمریکایی 93

سیاست گذاری ملی در بستر جهانی 93

الگوی فلسطین اشغالی 94

الگوی چینی 95

عنوان صفحه

الگوی کشورهای عربی حاشیه خلیج فارس 96

اینترنت و امنیت فرهنگی ایران 98

معیارهای امنیت فرهنگی در سیاستگذاری 99

مشکلات فعلی سیاستگذاری در امنیت فرهنگی و اینترنت 101

ملاحظات فرهنگی در سیاستگذاری 102

جمع بندی 103

سیستمهای امنیتی و بررسی نقاط ضعف و قوت هرکدام 105

مقدمه 105

انواع حملات 105

حملات رد سرویس 106

حملاتی که به منظور بدست آوردن اطلاعات صورت می گیرند 110

حملاتی که سرویسدهی روی شبکه را دچار مشکل می کنند 111

امنیت پروتکلها 111

پیچیدگی سرویس 112

سوء استفاده از سرویس 113

اطلاعات ارائه شده توسط سرویس 113

عنوان صفحه

میزان دیالوگ با سرویسگیر 113

قابلیت پیکربندی سرویس 114

نوع مکانیزم احراز هویت استفاده شده توسط سرویس 114

فایروالهای packet-filter 116

فیلترهای stateless 117

کنترل بسته ها بر اساس نوع پروتکل 117

کنترل بسته ها بر اساس آدرس IP 117

کنترل بسته ها بر اساس پورتهای TCP/UDP 119

کنترل بسته ها از روی سایر اطلاعات موجود در سرآیند 120

مشکلات فیلترهای استاندارد 122

کنترل بسته ها توسط سیستم عامل 122

فیلترهای sateful 123

مشکلات فیلترها 124

افزونگی(Redundancy) 125

عملکردهای امنیتی پراکسی 125

پنهان کردن اطلاعات سرویسگیرها 126

عنوان صفحه

بستن یک سری URL 127

کنترل محتویات بستهها 127

اطمینان از سالم بودن بستهها 127

کنترل روی دسترسیها 128

تاثیر پراکسی در سرعت 128

cache کردن 129

توزیع بار 129

مشکلات پراکسی 129

سیستم های تهاجم یاب 132

سیستم های تهاجم یاب بر مبنای بازرسی 133

سیستمهای تهاجم یاب طعمه 135

نتیجه گیری 136

منابع و ماخذ 138

مقدمه

شبکه ابزارهایی تجاری برای شرکت ها و موسسه ها هستند . بگذارید اشخاص خوب هر چند که نیاز دارند با رایانه شما در شبکه ارتباط برقرار کنند، ولی افراد مزاحم را از شبکه دور نگاه دارید.این موضوع قانون اصلی ایمنی شبکه رایانه است. هیچ شبکه رایانه ای کاملا از مزاحمان شرور در امان نیست ولی می توانید به منظور جلوگیری از نقض های امنیتی شبکه خود یا اصلاح آنها گام های موثری بردارید . با توجه به توسعه روزافزون سیستم های شبکه های کامپیوتری و وابستگی زندگی انسان ها به آن ایجاد امنیت در شبکه و جلوگیری از نفوذ بیگانگان در شبکه نکته ای مهم و حیاتی است روزانه خبرهای متعددی در مورد نفوذ بیگانگان به شبکه های کامپوتری موجوداست افراد حرفه ای با پیدا کردن این راه راه های نفوذ به شبکه های کامپیوتری حمله کرده وآسیب های فراوانی را وارد می سازد. همگان می دانند که روزانه بر کاربران خدمات وب ،پست الکترونیکی ، انتقال فایل ها و گروه های خبری افزوده می شود ، سرپرستان شبکه های کامپیوتری همیشه نگران نفوذ بیگانگان هستند از طرف دیگر بسیاری از سایت های وب باید در اختیار همگان قرار گیرد تا موسسه یا سازمان به اهداف خود برسند. سیاست های امنیتی فناوری اطلاعات امروزه برای همه از اهمیتی اساسی برخوردار است خواه در بخش خصوصی باشد خواه در بخش عمومی همه می خواهند خود و اطلاعاتشان را در مقابل حملات نفوذی محافظت کنند یک سایت امنیتی قوی مبنایی برای دستیابی به دفاع موفق در این مبارزه فراهم می آورد.ما در این پروژه برخی از روشهای بسیار متداول جهت حفاظت شبکه های رایانه ای را شرح می دهیم.

بررسی نقاط ضعف امنیتی شبکه های وب

همانطور که میدانیم ایجاد امکان مراودات الکترونیکی در اینترنت با احتساب مزایا و محاسن بیشمار خود، مشکلات عدیده ای را نیز به همراه داشته است.در حقیقت هر یک از طرفین (سرویس دهندگان و سرویس گیرندگان) با نگرانی های جدی مواجه هستند و در همین راستا، جهت ایمنسازی مراودات خود از یکدیگر انتظاراتی را مطرح مینمایند.

ایجاد ایمنی و رفع هرگونه تهدید در انجام معلامات و یا تراکنشهای اقتصادی، و نیز قانونمند و مطمئن بودن فعالیت و مخفی ماندن اطلاعات مربوطه به آن بعنوان توقعات مشتریان مطرح میشود و در مقابل فعالیت همراه با دقت کاربر، عدم انجام اعمال خلاف قوائد و قوانین شبکه و مراودات الکترونیکی و نهایتاً اجتناب از تخریب و یا صدمهزدن به سایت از انتظارات سرویس دهندگان میباشد.

در عین حال هر دو طرف از واسطه انتقال دهنده اطلاعات که همانا سیستمهای مخابراتی هستند توقع جلوگیری از استراق اطلاعات و ... را خواهند داشت.

در حقیقت در مباحث مربوط به امنیت شبکه، ایمنی کاربر، ایمنی سرویسدهنده و ایمنی مخابراتی از رئوس مطالب مورد توجه میباشند.

در ادامه سعی در بررسی کاستیهای مجموعه خواهیم نمود:

1 - عدم نصب صحیح سسیتم عاملهای اصلی شبکه

یکی از اصلیترین دلائل بروز حمله به سایتهای اینترنتی حفرههای موجود در نرمافزارهای سیستم عامل به جهت عدم نصب اصولی و تکنیکی آنها میباشد. در حقیقت عدم شناخت و آگاهی کافی برخی از مسئولین سایت ها از امکانات، محاسن و معایب و حفرههای موجود در سیستم عامل مورد استفاده موجب می شود مبحث انجام تنظیمات صحیح به دقت و درستی انجام نشده و به سادگی، زمینه جهت ورود غیر مجاز مهاجم مهیا شود. بسته نبودن Port های موجود در مجموعه سرویسهای یک Server به لحاظ امنیتی بسیار خطرناک می باشد که در بسیاری از موارد به جهت عدم دقت مسئولین مربوطه، مسیر هموار جهت ورود مهاجمین هکرها بوجود میآورد.

2- وجود کاستیهای فراوان در ساختار سیستم عاملها

متأسفانه علیرغم پیشرفتهای شگرف دنیای سیستم عاملها، متأسفانه علاوه بر مشکل عدم آگاهی نسبی برخی از متخصصین شبکه، وجود مشکلات بنیادی در بدنه نرم افزارهای Server نیز عامل ضعف دیگری برای آنها به شمار میرود. در حقیقت بسیاری از سیستم عامل های Server دارای نقایص فراوانی به لحاظ حفظ امنیت میباشند که بدیهی است با گذشت زمان نقاط ضعفشان شناسایی و رفع میگردد.

3- اجازه استفاده از سرویسهای گوناگون در Server

اجازه استفاده از سرویسهای گوناگونی همچون HTTP , IRC , FTP , TelNet و ... زمینهساز هجومهای غیر مجاز فراوان در سرورها میباشد. در حقیقت هر یک از درگاههای ورودی مذکور (ports) ، مسیری هموار جهت نفوذهای غیرمجاز به داخل سرورها میباشد که میبایست با توجه به شرایط مورد نیاز کاربران در آنها محدودیتهای لازم اعمال گردد و یا در صورت عدم توجیه امنیتی مناسب برای حضور هر یک، از آنها صرف نظر شود.

4- وجود مشکلات امنیتی در پروتکلها

اتصال شبکهها در اینترنت معمولاً با استفاده از پروتکلTCP/IPانجام میپذیرد. در همین راستا اجازه استفاده از امکانات HTTP بر روی TCP/IP با توجه به گستردگی سرویسهای آن مورد توجه قرار گرفته است و لذا وجود حفرههای فراوان و بسترسازی مناسب برای مهاجمین در این پروتکل مشهور، موجبات پدید آمدن اختلالات امنیتی فراوان در شبکه میگردد.

5 - عدم رعایت تدابیر امنیتی در نرمافزارهای نصب شده بر روی سرور

معمولاً سرویس دهندگان وب جهت سهولت دسترسی و یا انجام امور کاربران و مشتریان خود اقدام به نصب نرمافزارهای کاربردی بر روی سیستم خود مینمایند که غالباً فاقد تدابیر ملزوم امنیتی میباشند. لذا بررسی و پیشبینی اقدامات تأمین در نصب و استفاده از این نوع برنامهها بسیار پراهمیت به نظر میرسد. بطور مثال برنامه های تهیه شده بصورت ASP نمونهای از این موارد میباشد.

6- عدم استفاده از گزارش فعالیتهای سیستم و یا کنترل عملکرد کاربران

یکی از مسائلی که باید مورد توجه سرویس دهندگان وب قرار گیرد، نصب و راهاندازی نرمافزارهای Capture و یا ذخیره کننده Log بر روی سرور میباشد. حضور این نوع از قابلیتها بر روی سرور موجب میشود تا حرکات مشکوک و خزنده و در عین حال دور از فعالیتهای معمول روزانه، ثبت و مورد بررسی قرار گیرد. براساس شواهد موجود، مهاجمین قبل از انجام مأموریت اصلی خود، به بررسی وضعیت سرورها پرداخته و جنبههای مختلف و امکانات آنها را مورد بررسی قرار میدهند. این نوع حرکات در فایلهای Log ثبت میشود و با کنترل و بررسی آنها میتوان اقدامات امنیتی و باز دارنده مناسب قبل از حمله اصلی را اعمال نمود.

متأسفانه با توجه به کثرت مشتریان و کاربران وب، کنترل گزارشهای سیستم برای مسئولین شبکه امری بس مشکل و خسته کننده به نظر آمده و نهایتاً احتمال بروز مشکلات مذکور را افزایش میدهد.

7-اعتماد به عملکرد مشتری

یکی دیگر از کاستیهای سرویس دهندگان در ارائه سرویسهای آنلاین اعتماد به عملکرد قانونی و صحیح کاربران میباشد. در حقیقت همین ذهنیت موجب عدم کنترل کاربران خواهد بود. البته زمینه این مشکل مشابه مورد ششم این مبحث است اما در اینجا تراکم عملیاتهای انجام شده و درصد محدود بروز خطر برای سرویس دهندگان موجب عدم کنترل عملکرد و تراکنشهای اقتصادی کاربر میگردد. لذا هیچگاه نباید به عملکرد کاربران یک سایت اعتماد کامل داشت.

8-عدم وجود روشهای مناسب شناسایی کاربر

یکی دیگر از نقاط ضعف سرویس دهندگان، عدم استفاده از روشهای مناسب شناسایی کاربران مجاز به استفاده از امکانات سیستم میباشد. امروزه شاید عمدهترین روش شناسایی کاربرنام شناسایی (User name) و کلمه عبور (Password) او باشد، که براساس آمار یکی از مهمترین راههای سوءاستفاده از سایتها به دست آوردن و استفاده از مورد ذکر شده میباشد. در حقیقت نرمافزارهائی که به همین جهت (به دست آوردن و یا حدس زدن کلمه عبور) تهیه شدهاند، به سادگی میتوانند احتمالات گوناگون کلمات عبور را در زمان بسیار کوتاهی بر روی سرورها بررسی نموده و مقصود را به سرعت بیابند.

در این راستا پیشبینی امکانات لازم جهت ایجاد کلمات عبور پیچیده بر روی سرورها از تدابیری است که میتواند احتمال بروز اختلال از این طریق را به حداقل برساند.

در حقیقت کاربران ملزم به استفاده از کلمات عبوری باشند که به لحاظ ساختاری نتوان به سادگی به آنها دست یافت.

البته در محافل و انجمنهای علمی امنیت کامپیوتر و شبکهها ، در این زمینه استاندارهایی تعیین شده است که هم اکنون در سایتهای مشهور مورد استفاده قرار میگیرند که خود موجب کاهش یورشهای احتمالی میگردد.

9-عدم استفاده از تدابیر امنیتی مناسب و نرمافزارهای Firewall و Proxy

با توجه به موار ذکر شده در مباحث نقاط ضعف سیستمهای عامل و پروتوکلها، وجود و استفاده از شیوههای نرمافزاری بازدارنده بسیار مورد توجه قرار گرفته است.

ایجاد و تهیه نرمافزارهایی که با لفظ دیواره آتش Firewall شناخته میشوند و نهایتاً نصب و استفاده از آنها بر روی سرور و یا در مسیر حرکت اطلاعات موجب کاهش احتمال یورش و نفوذ به حفرههای موجود میگردد. در حقیقت این نوع نرمافزارها بصورت یک سد محکم و یا یک فیلتر در مسیر کاربران واقع میگردد و بطور دقیق نحوه عملکرد و مسیر حرکت کاربران و نحوه نقل و انتقالات اطلاعات را کنترل مینمایند.

بدیهی است با توجه به پیشرفت تکنیکهای یورش در بعضی مواقع شاهد پشت سر گذاشتن Firewall ها نیز میباشیم و همین موارد موجب میگردد تا شرکتهای نرمافزاری در کوتاهترین زمان ممکن در به روز رسانی و رفع نواقص Firewall های خود اقدام نمایند و آنها را در مقابل تهدیدها آماده سازند.

10- عدم شناخت کافی از صحت اطلاعات دریافتی (عدم کنترل اطلاعات)

یکی دیگر از نقاط ضعف موجود در سرویس دهندگان، عدم کنترل اطلاعات دریافتی و ارسالی از سوی کاربران میباشد. در حقیقت شیوهای مرسوم که توسط مهاجمان مورد استفاده قرار میگیرد، ارسال Script و یا برنامههای پس از نفوذ بر روی سرورها میباشد که پس از دریافتهای مذکور، مهاجم به سهولت قابلیت تخریب، تغییر و نهایتاً ایجاد اختلال در سایت را خواهد داشت.

نصب ویروسیاب و Firewall های مناسب از این نوع تهدیدها جلوگیری مینماید.

11- عدم محافظت از اطلاعات حساس

بسیاری از سرویس دهندگان جهت حفظ اطلاعات حساس خود اقدام به مخفیسازی encryption مینمایند. البته شکل ساده و تئوریکال قضیه، دور از دسترس قرار دادن اطلاعات است ولیکن روشهای گوناگون جهت انجام این مهم مورد استفاده قرار میگیرد که با توجه به اهمیت آن در آینده به آن پرداخته خواهد شد.

عناوین یازده گانه مطروحه، حاکی از اهم نقطه ضعفهای موجود در سرویس دهندگان وب بوده و سعی در بررسی حفرههای عمومی موجود در سایتهای وب داشت ولیکن طرح این سئوال که : "چرا دیگران علاقمند به نفوذ و خرابکاری در سایت مطلوب ما هستند؟"

بتواند در شناخت عوامل گوناگون و مطرح برای مهاجمین یاری رسان باشد.در نهایت همواره باید به خاطر داشت:

” ایمنی مطلوب امروز، همواره بهتر از ایمنی کامل فرداست“

معرفی دو نرم افزار مفید

با توجه به رشد روز افزون حملات مخرب شبکه ای، رعایت موارد امنیتی برای تک تک کاربران اینترنت لازم و ضروری به نظر می رسد. استفاده از نرم افزارهائی که به سادگی و حتی با کمترین میزان اطلاعات و توسط کاربران آماتور، می توانند موجب پدید آمدن اختلالات فراوان در شبکه و سیستم های شخصی شوند، نگرانی های بسیار جدی را بوجود می آورد.

همانطور که می دانیم در طراحی سیستم عامل Windows XP، امکاناتی جهت پیشگیری از این نوع حملات پیش بینی شده است و موجبات پدید آمدن اطمینان خاطر نسبی کاربر در هنگام استفاده از شبکه بوجود آمده است. ولیکن در کنار سیستم عامل فوق، نرم افزارهایی با عنوان عمومی Firewall جهت جلوگیری از تهاجم های احتمالی مخربین شبکه مورد استفاده قرار می گیرند که خوشبختانه قابلیت نصب بر روی اکثر سیستم ها را نیز دارا می باشند.

بهره جویی از این شیوه نه تنها عامل مؤثری برای حفاظت از سرویس دهندگان گوناگون اینترنت (Server) می باشد، بلکه کاربران معمولی را نیز در حفظ و نگهداری از سیستم های شخصی یاری می دهد.

در همین راستا جهت برقراری امنیت نسبی در سیستم های شخصی کابران اینترنت، نرم افزارهای گوناگون و متنوعی را به بازار عرضه شده اند که از مشهورترین آنها می توان به PCCillin و Norton Personal Firewall اشاره نمود.

در حقیقت عملکرد کلی این نرم فزارها ایجاد یک مانع نسبتاً محکم بر سر راه مهاجمین شبکه ای است که به سادگی روی سیستم های شخصی و یا سرورها نصب شده و مورد استفاده واقع می شوند.